本文是根据我在某企业与当地公安厅技侦局合作的实验室培训课程上的分享整理而来,内容为物联网安全相关的科普,不涉及机密信息,根据PPT材料和课程的内容抽取公开的部分做简单整理,记录分享。

门锁安全不安全?先看几个案例!

近些年来关于智能门锁相关的安全报道很多,门锁作为家庭安全的第一道防线,其安全问题尤为重要,首先先分析下这些报道的安全问题究竟是什么问题!

小黑盒攻击:基础的电磁兼容设计与软件逻辑问题

胶带破解指纹:好心办坏事的学习算法,安全性和易用性之间的取舍不当

破解原因

在指纹识别区域贴上胶带,胶带中的一部分区域涂上导电液;

使用正确的指纹解锁,算法识别剩下正确的这部分指纹,在多次解锁成功后,并逐渐将导电液部分的区域也学习为正确的指纹部分;

算法学习后,任意指纹均可解锁(通过识别学习进去的导电液部分);

漏洞分析

为了更快的解锁速度,部分指纹算法只做图案比较,不判别图案是否是指纹;

为了提升指纹识别率,识别出部分区域(<50%)也能解锁;

为了进一步提升识别率,有学习算法,解锁后把整个图案学习进入指纹底库。

解决方案

如漏洞分析,升级指纹识别算法,优化学习算法;

目前2018年以后的指纹锁方案均已不存在此问题。

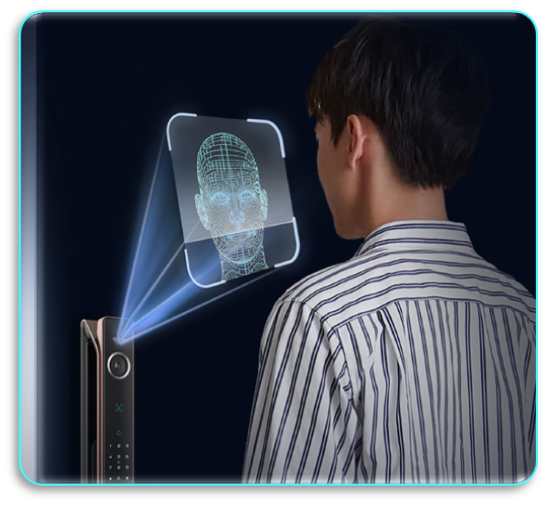

照片破解人脸:初期的2D人脸识别方案,缺乏活体检测

破解原因

早期部分低端门锁只有2D的RGB图像检测;

只比对是不是底库中的人脸,不对是否为活体做任何检测;

通过手机屏幕照片、打印照片等可以识别成功。

漏洞分析

早期方案不成熟,双目、结构光、ToF等传感器和算法未大规模使用;

为了噱头又受到成本限制,使用不安全的2D人脸解锁方案。

解决方案

使用具备活体检测的3D人脸解锁方案

目前主流品牌的人脸解锁方案均支持活体检测

手机破解感应卡:使用了非加密的NFC

破解原因

门锁支持NFC感应卡开门,一般厂商自带部分NFC卡或者可以使用手机卡;

使用的感应卡为非加密卡;

使用手机的NFC学习/门卡模拟功能(安卓带NFC的手机均有,NFC手表均有)学习未加密的感应卡实现开锁。

漏洞分析

与成本无关,就是缺乏基础的安全设计;

在小区、单位的很多门禁卡中非加密卡很常见,行业惯性带到门锁行业。

解决方案

NFC识别使用加密方案,限制使用自带的加密卡,或者学习公交卡等加密卡。

本质上还是便捷性和安全的平衡,目前很多电动自行车等都支持学习公交卡、NFC卡,这种学习的都是非加密部分,支持这种卡会方便很多,如手机默认设置一个公交卡,既能刷公交,也能开门骑车。

信息安全问题:传统行业缺乏专业的信息安全产品设计能力

破解原因

服务器漏洞,门锁的相关加密信息被获取,直接生成对应门锁的离线或者在线密码开锁;

离线密码加解密加盐信息不足(时间、管理员密码、锁SN),相关加解密算法被破解后,离线密码被破解(参考目前很多软件破解的注册机)。

2015年,漏洞监测中心乌云日前称:淘宝前32位有13款手表存在接口越权漏洞,可导致超百万儿童被黑客实时监控,获取儿童的日常行走轨迹,实时环境声音等。手表方案商为深圳三基同创科技有限公司,涉及多个淘宝品牌商。

央视《朝闻天下》进行了报道,工作人员现场演示,只要得到父母的手机号,便可破解该手机号关联的孩子的手表,从而获取全部行走路线,还能窃听对话、提取手机号等等。

在与记者的电话连线中,深圳三基同创公司表示,这只不过是软件的小bug,目前已经封堵。不过目前市场上还有很多厂家存在类似问题,亟待解决。

智能家具类产品的安全风险分析

首先从软硬件配置的视角看看智能家具类产品的安全风险。

软硬件越复杂、功能越多,自然安全风险越高;

常在线的设备有漏洞暴露时间就越长,被攻击的风险就越高。

当然,还有从后果和破坏性的分析,门锁、燃气灶、冰箱这类产品的后果相对较严重。

回到门锁,大屏猫眼已经是标配,门锁的产品趋势分析请参考:2024智能锁产品梳理与趋势预测 - 极客产品GeekPM

回到门锁,大屏猫眼已经是标配,门锁的产品趋势分析请参考:2024智能锁产品梳理与趋势预测 - 极客产品GeekPM

安防监控等视频类产品安全风险较高

摄像机类产品的公网暴露大规模增加

摄像机类产品的公网暴露大规模增加

传统安防项目,以为有异地查看、组网汇总的需求,很多设备是有公网IP的,加上本身有ONVIF、RTSP等公共的协议,这就导致了在公网上的端口暴露数量大幅增加,极大的增大了这类设备的安全风险。

央视多次报道被破解的摄像头IP地址和用户名密码被公开叫卖。大量用户的摄像机可以被他人查看。

与此同时,很多传统安防厂商,之前更多的项目经验是在很多私有化局域网部署的项目中,针对大规模的互联网硬件设备并无充足的经验,其搭建的云服务往往也不合格,出现了较多的漏洞和问题。

多个知名摄像机厂商被爆出产品漏洞,其中某一厂商在18年4月被发现其服务器存在严重的访问控制缺陷,只要获取用户ID就可以访问登录任意用户的账号。

摘自《网络空间测绘系列2018年摄像头安全报告》

默认的初始密码是最大的“漏洞”

虽然前面介绍了各种安全漏洞问题,但是在安防行业真正最大的风险还是弱密码问题,传统安防产品为了保证不同产品的前后端兼容,基本都开放了ONVIF等公共协议,而且有默认的初始密码,为了减少安装运维的麻烦,很多厂商在施工落地时又很少去更改这个初始密码,而且因为是摄像机中的嵌入式web server来校验这个密码,又灭有互联网上常用的验证码、试错锁定等机制,这就导致很多暴露在公网的摄像机产品连暴力破解都不需要,只需要拿各家的初始密码撞一遍就能大概率破解。

部分厂商的最新版已经取消了默认弱密码设置

针对默认密码、弱密码已经形成完善的产业链

安全风险分析总结

安全风险分析总结

总的来说,包括视频门锁、监控摄像机在内的物联网设备安全风险是普遍存在的,而且在过往的产品中问题也相对突出。整体总结如下图所示。

安全、成本、易用性

当然,作为一个产品的角色,我的观点并不是从安全角度出发,片面强调安全风险的恐吓式营销,更多的是作为产品,怎样实现安全、成本、易用性的平衡。对此还是想以一些过往的案例做说明。

案例一:怎么看待主打极致安全的360首款门锁?

360在2018年推出的第一款门锁,作为360的第一款门锁,真正把安全做到的极致。最后极致到售价2699的产品,成本就有两千块。虽然安全上是机制了,但是在市场表现是彻底失败的。关于安全和成本的取舍,下表做了一些总结。

其中最为深刻的还是这个锁芯的设计最让我惊奇,直接把汽车上带电子校验的电子锁芯搬到了门锁上,普通一二十块钱的C级锁芯直接干到了两百多的成本。

其中最为深刻的还是这个锁芯的设计最让我惊奇,直接把汽车上带电子校验的电子锁芯搬到了门锁上,普通一二十块钱的C级锁芯直接干到了两百多的成本。

出于对电子控制稳定性的考虑,目前行业标准强制要求保留机械锁芯,这样在电子故障、没电的时候可以使用机械钥匙开锁。虽然C级锁芯已经是通用的行业标准,也是标准设计,无奈团队就认为不安全,于是在C级锁芯的基础上,又加了电子钥匙的校验。机械钥匙齿纹正确没用,还需要校验钥匙上的RFID芯片,都匹配才可以。虽然在两千块钱的锁上增加了两百块的成本,但是追求极致安全,团队还是这么干了。

但是,但是这个意义在哪里,保留机械开锁就是为了防止没电、电路故障等场景的兜底开锁方式,如果电子电路正常,指纹、密码、NFC都可以,谁会用机械钥匙?如果电子电路不正常,门锁没电,插入这种带RFID的电子钥匙又如何做二次校验?

所以怎么看待360首款门锁的设计?

案例二:360安全团队攻破360门锁?

这是360的第二款门锁,是ODM的项目,由我们投资的一个厂商提供,因为不是自研,加上当时门锁小黑盒破解比较火热,360的安全团队也重点破解了这款门锁。

破解过程

破坏门锁外面板,通过串口搭接在指纹模组单片机和主控单片机的通信串口上;

先使用正确的指纹解锁,通过串口获取指纹模组发给主控的串口数据;

用电脑重放之前收到的开锁通信数据,主控收到重放命令,执行开锁动作,完成破解

破解原因

指纹模组和主控的通信数据没有加密,且没有轮转,正确的开锁信号固定,可以被重放;

怎么看待这个门锁被破解?是否是真正的不安全?

实际上这个破解我说是不认可的,需要物理接触的信号拷贝与重放没意义,这个不是车库门,别人开门的时候,在旁边通过无线学习信号后面重放,都已经打开外面板了,再来一锤子门就开了,这时候通过信号重放再去开门还有意义么?

当然,门锁不通控制器之间的通信没有加密后续还是做了修改,也有认真的去堵上这个漏洞,但是这种漏洞本身谈不上啥实际风险。

案例三:央视315曝光的儿童手表是否真的不安全?

2022年的315重点曝光了儿童手表的安全风险,儿童手表之前一直也是白牌横行,有风险确实存在,但是就事论事,里面的风险本身和最后的结论导向并不完全认同。

晚会演示的破解过程

以恶意软件的下载二维码包装成扫码抽奖活动;

使用手表的扫码功能扫码下载恶意软件并安装;

恶意软件在后台视频、定位,上传到恶意软件的服务器。

央视等媒体以及相关机构的关注点,手机都已经Android12了,手表竟然还用Android4.4这么老的系统,没有权限控制,所以不安全。

安全风险分析

使用的山寨儿童手表,用的原生系统,没有屏蔽扫码下载和软件安装的入口;

经过测试,在256MB小运营内存的情况下,非系统应用很难在后台持续保活,无法持续后台监听,品牌厂商全部由严格的后台管理,三方应用无法后台驻留。

Android 4.4的儿童手表不安全?

这个案例,本质上是山寨儿童表,缺乏系统深度定制能力,把原生安卓搬上手表,扫码、应用安装等都没做限制,即使这样,扫码下载、弹窗安装确认也需要经过非常多步,即使孩子全部操作完成,256MB这么小内存的儿童手表一个非法应用想在后台长时间驻留也不太可能,为了演示所谓的风险,硬凑了这么一个场景,最后很多平台风声鹤唳,逼着要下架安卓4.4的儿童手表,实际上小米、360等品牌厂商的中低端手表也全是基于安卓4.4深度精简修改,但是对应用安装、权限申请、后台管控都做了严格限制,并不存在风险。

案例四:门锁人脸识别是否要防人皮面具?

门锁人脸方案,结构光、双目、TOF都有,很多结构光的产品那能否防止人皮面具来宣传,这个在消费电子产品中真的有意义么?都能把人皮面具整出来了,还在乎这小小的门锁?

案例五:泄露隐私的360摄像机?

2020年6月的报道中,因为360摄像机性价比高,使用简单,被不法分子自行购买,安装在20个酒店客房中,利用APP中的家人分享功能,先后分享给768个“家人”,甚至发展了代理下线。

2020年6月的报道中,因为360摄像机性价比高,使用简单,被不法分子自行购买,安装在20个酒店客房中,利用APP中的家人分享功能,先后分享给768个“家人”,甚至发展了代理下线。

设备本身没问题,但是却被用于非法用途?

平台无罪?技术无罪?尽可能的保证设备被合法的使用也是厂商的责任!

家人分享功能优化

98.5%的用户分享家人数量在5个以内,针对分享数量超过5人的用户进行二次验证和提醒;

设定10人的分享上线,超出需求的需要客服审批;

频繁分享、取消的异常分享行为识别,异常行为二次验证或者禁止。

借鉴金融平台的设备安全认证

借鉴金融支付场景的设备风险识别,完善账号的异地登录、可信设备管理,可疑场景二次验证;

内部数据打通,做可疑账号的识别管理,识别冻结、违法账号。

评论